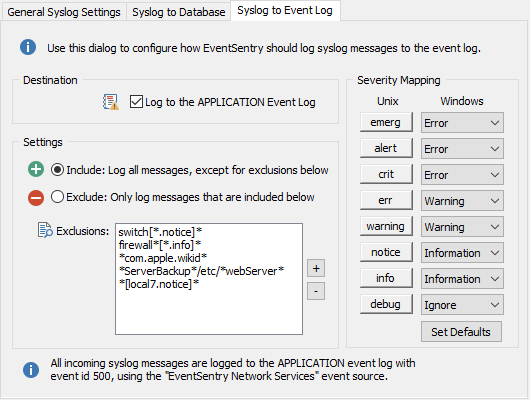

Eingehende Syslog-Pakete können im Ereignisprotokoll protokolliert werden, um Echtzeitwarnungen, z.B. per E-Mail, zu erleichtern. Die Funktion wird auf der Registerkarte "Syslog to Event Log" mit dem Kontrollkästchen "Log to the APPLICATION event log" aktiviert. Da das Syslog-Protokoll 8 verschiedene Schweregrade unterstützt (im Vergleich zu nur 3 für das Windows-Ereignisprotokoll), muss eine Zuordnung der Schweregrade konfiguriert werden.

EventSentry protokolliert alle Meldungen im Anwendungsereignisprotokoll mit der Ereignis-ID 500 und der Ereignisquelle EventSentry Network Services.

Schweregrad-Abbildung

Konfiguriert die Zuordnung zwischen Syslog-Schweregraden und Windows-Ereignisprotokoll-Schweregraden.

Unix Syslog defines eight severity levels:

•EMERG Emergency •ALERT Alert •CRIT Critical •ERR Error •WARNING Warning •NOTICE Notice •INFO Info •DEBUG Debug

The Windows event log defines only three severities (SUCCESS is not mentioned since it is basically equivalent to INFORMATION):

•ERROR •WARNING •INFORMATION •Ignore (does not log message to the event log) |

|

|

Um zu verhindern, dass eine bestimmte Fehlerstufe (z.B. Debug) in das Windows-Ereignisprotokoll geschrieben wird, geben Sie Ignorieren in der entsprechenden Windows-Spalte an. Dadurch werden alle Pakete in der angegebenen Fehlerstufe verworfen, ohne sie im Ereignisprotokoll zu protokollieren. |

Einstellungen

Standardmäßig werden keine eingehenden Syslog-Meldungen in das Ereignisprotokoll aufgenommen. Durch Klicken auf das Symbol + werden der Liste zusätzliche Filter hinzugefügt (siehe unten für Filtersyntax und Beispiele). Wildcards * und ? werden unterstützt.

Include: Log all messages to the event log, except for exclusions below

Diese Einstellung protokolliert alle Syslog-Meldungen im Ereignisprotokoll. Syslog-Meldungen, die Zeichenfolgen enthalten, die unten aufgelistet sind, werden ausgeschlossen.

Exclude: Only log messages to the database that are included below

Dies ist die Standardeinstellung und protokolliert im Ereignisprotokoll nur Syslog-Meldungen, die den aufgeführten Filtern entsprechen.

Syntax

Syslog-Nachrichtenfilter werden mit dem folgenden Syslog-Format verglichen:

hostname[facility.severity]: content

ipaddress[facility.severity]: content

hostname: The host name of the remote host, if the remote IP address as was able to be resolved to a host name

ipaddress: The IP address of the remote host, if the host name could not be resolved with a reverse lookup

facility: The Syslog facility, e.g. auth, cron, kern, etc.

severity: The Syslog severity, e.g. emerg, alert, crit, etc.

content: The actual content of the Syslog message

Beispiele:

firewall01.prod.local[kern.crit]: Invalid login from 11.32.23.111

192.1.3.4[cron.notice]: /USR/SBIN/CRON[26051]: (root) CMD ( cd / && run-parts --report /etc/cron.hourly)

ubuntu-box[authpriv.notice]: sudo: root : TTY=unknown ; PWD=/ ; USER=administrator ; COMMAND=/usr/bin/gconftool --get /system/http_proxy/use_http_proxy

Beispiel-Filter

• Vergleichen Sie alle "Info"-Schweregrade von Hosts, die mit "Firewall" beginnen: firewall*[*.info]*

• Überprüfen Sie alle Nachrichten, die "com.apple.wikid" enthalten: *com.apple.wikid*: *com.apple.wikid*

• Vergleichen Sie alle Nachrichten aus der Einrichtung "local7" mit dem Schweregrad "Hinweis": *[local7.notice]*

• Alle Nachrichten von Hosts aus dem Subnetz 192.1.1.0/24 kommen: 192.1.1.*