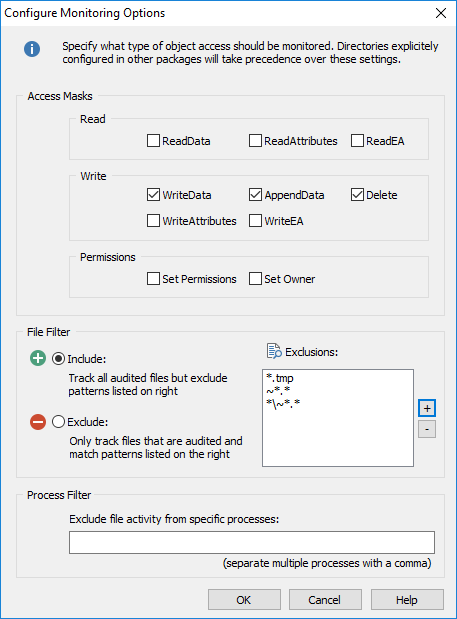

Sie können angeben, welche Arten des Dateizugriffs verfolgt werden um sicherzustellen, dass nur relevante Ereignisse in der Datenbank aufgezeichnet werden. Zusätzlich können Sie Dateifilter einrichten, um Dateien, die einem Muster entsprechen, ein- oder auszuschließen.

Zugangsmasken

Windows unterscheidet bei der Aufzeichnung von Dateizugriffsaktivitäten - entweder durch normale oder "Operational Events" - zwischen den folgenden Zugriffsmasken:

•ReadData •ReadAttributes •ReadEA

•SetPermissions •SetOwner |

•WriteData •WriteAttributes •WriteEA •AppendData •Delete |

Um beispielsweise zu verfolgen, wenn Benutzer Dateien ändern, stellen Sie sicher, dass WriteData und AppendData beide ausgewählt sind. Um zu verfolgen, wann Dateien gelöscht werden, stellen Sie sicher, dass Delete markiert ist.

File Filter

Der Standardfilter ("Include") schließt alle Dateien ein, aber Sie können Exklusionen von Fall zu Fall festlegen. Sie könnten z.B. alle Dateien mit der Erweiterung tmp exkludieren indem Sie den folgenden Filter angeben:

*.tmp

|

Dateinamen und Pfade müssen relativ zum überwachten Ordner angegeben werden. Wenn Sie z.B. den Ordner C:\Logfiles überwachen, aber jede Datei im Unterverzeichnis Temp (C:\Logfiles\Temp) filtern möchten, dann müssten Sie den Filter als Temp\*.* angeben. |

Prozessfilter

Dateiaktivitäten, die durch bestimmte Prozesse ausgelöst werden, können von der Verfolgung mit dem Prozessfilter ausgeschlossen werden. Geben Sie entweder den vollständigen Pfad zum Prozess an oder verwenden Sie z.B. ein Platzhalterzeichen:

*filescanner.exe

C:\Program Files\FileScannerSoftware\filescanner.exe

Mehrere Prozesse können mit Kommas getrennt werden.

|

Das Ausschließen eines Prozesses funktioniert nur, wenn der betreffende Prozess direkt auf die Dateien zugreift (und nicht über eine Netzwerkfreigabe) und auf den 4663 Ereignissen aufgeführt ist. Prozesse, die auf Clients laufen, welche wiederum auf entfernte Dateien zugreifen, können nicht exkludiert werden. |