Die Anomalie-Funktion von Ereignisprotokollfiltern hilft bei der Erkennung ungewöhnlicher Ereignisse, indem sie die Ereignisdaten (Einfügezeichenfolgen) nach einer Lernphase untersucht, in der eine Basislinie bekannter Daten festgelegt wurde.

Im Einzelnen bestimmt die Anomalieerkennung, ob eine Kombination von Einfügezeichenfolgen eines Ereignisses (die in einem Filter konfigurierbar sind) noch nie zuvor aufgetreten ist und daher als Anomalie gilt. Während die Anomalieerkennung mit jedem Ereignis verwendet werden kann, das Einfügezeichenfolgen verwendet (oder bei dem ein RegEx-Muster dynamische Einfügezeichenfolgen erstellen kann), lässt sie sich besonders gut mit Sicherheitsereignissen aus dem Windows-Sicherheitsereignisprotokoll integrieren.

Die Anomalieerkennung kann verwendet werden, um eine Vielzahl von ungewöhnlichen Aktivitäten zu erkennen:

•Ein Benutzer meldet sich über RDP von einer neuen Remote-IP-Adresse an

•Ein Benutzer startet einen neuen Prozess

•Eine Anmeldung durch einen Benutzer, der sich noch nie zuvor über denselben Anmeldetyp angemeldet hat (z. B. Konsole vs. RDP)

Die Erkennung von Anomalien erfolgt durch die Erstellung von Schlüssel/Wert-Paaren aus Einfügezeichenfolgen, wobei der Schlüssel in der Regel einen statischen Schlüsselwert darstellt (z. B. Benutzer, Computer), mit dem dann dynamische Werte verknüpft werden. Sowohl die Schlüssel als auch die Werte bestehen aus mindestens einer Einfügezeichenfolge, wobei auch eine Kombination von Einfügezeichenfolgen möglich ist.

Lernphase

Nachdem ein Anomalie-Filter zum ersten Mal ein übereinstimmendes Ereignis verarbeitet hat, beginnt eine Lernphase, in der eine Grundlinie bekannter Schlüssel/Wert-Paare erstellt wird (z. B. 2 Wochen). So kann ein Filter beispielsweise lernen, welche Prozesse Benutzer auf dem überwachten System starten, indem er die Ereignis-ID 4688 untersucht (die protokolliert wird, wenn ein neuer Prozess startet). Nach Abschluss der Lernphase werden alle Ereignisdaten, die noch nicht verarbeitet wurden, als Anomalie gekennzeichnet. Nachdem das Ereignis (und die zugehörigen Daten) verarbeitet wurden, wird es als Teil der Basislinie betrachtet und bei einer erneuten Verarbeitung in der Zukunft nicht als Anomalie eingestuft.

Separate Lernperiode für neue Schlüssel

Die Aktivierung dieser Option wird fast immer empfohlen, da sie sicherstellt, dass Werte, die mit einem Schlüssel verknüpft sind, eine eigene Lernperiode haben, die unabhängig von der anderer Schlüssel ist (siehe Beispiel 2 für Details).

|

Anomalien werden von jedem einzelnen Agenten ermittelt, und jeder Agent/überwachte Host hat seine eigene Lernzeit und seinen eigenen Cache. |

Auf Anomalien reagieren

Es ist wichtig zu verstehen, dass Anomaliefilter selbst keine Ereignisse an eine Aktion weiterleiten. Stattdessen werden passende Ereignisse intern als Anomalie gekennzeichnet. Ein anderer, nachfolgender Ereignisprotokollfilter kann dann diese Markierung auswerten und das Ereignis entsprechend verarbeiten, z. B.:

•Das Ereignis an eine andere Aktion weiterleiten

•Eine Überprüfung dieses Ereignisses in der DB anfordern ("Require Acknowledgment")

Ein Ereignisprotokollfilter kann so konfiguriert werden, dass er nur Ereignisse verarbeitet, die als Anomalie eingestuft werden, und zwar über die Option "Ereignisse mit Anomalie verarbeiten", die in den erweiterten Eigenschaften verfügbar ist.

|

Ereignisse, die als Anomalie gelten, werden jedoch in allen anwendbaren Funktionen zur Verfolgung der Einhaltung von Vorschriften als solche gekennzeichnet, wobei dieser Zustand über die Sucheigenschaft isanomaly ausgewertet werden kann. Dies erleichtert die Suche nach Prozessen oder Anmeldungen, die z. B. als Anomalie betrachtet werden. |

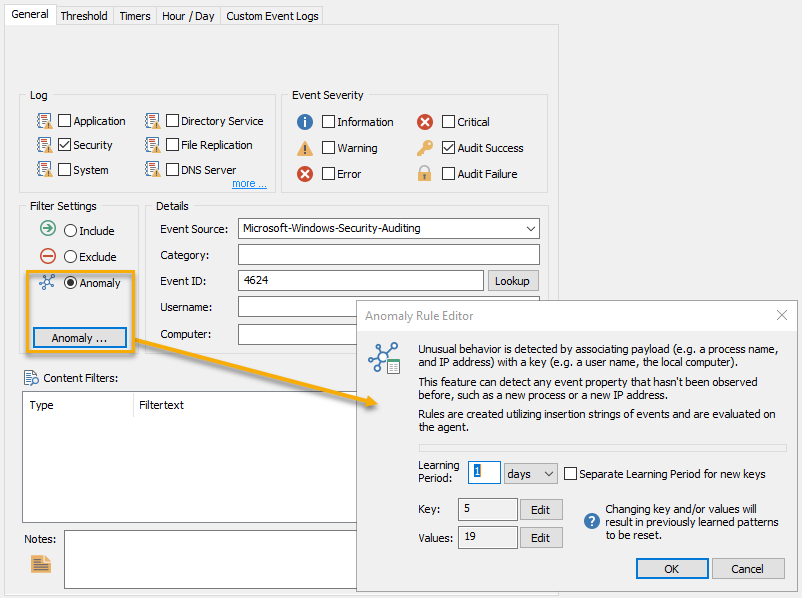

Aktivieren von Anomalien

Um Anomalien zu analysieren, wählen Sie einfach die Option "Anomalie" in einem Ereignisprotokollfilter. Klicken Sie auf die Schaltfläche "Anomalie", um die Regeln für Anomalien zu konfigurieren.

Schlüssel und Werte

Jeder Anomalie-Filter benötigt mindestens einen Schlüssel und einen Wert, wobei dieser auf Einfügezeichenfolgen verweist, die dynamische Werte darstellen (z. B. Prozesse, Benutzer, IP-Adressen, ...).

Bei der Erkennung von Anomalien wird im Allgemeinen zwischen ein- und zweidimensionalen Konfigurationen unterschieden.

Eindimensional

Der "Schlüssel" verweist auf eine Einfügezeichenfolge, die sich nie ändert, z. B. den lokalen Hostnamen. Stattdessen werden die angetroffenen Werte (=Einfügezeichenfolgen) verwendet, um festzustellen, ob das Ereignis eine Anomalie ist oder nicht. Die Erkennung neuer Benutzer, die sich bei einem Computer anmelden, oder neuer IP-Adressen, die eine Verbindung zu einer RDP-Sitzung herstellen, wäre ein Beispiel für eine eindimensionale Einrichtung (siehe Beispiel 1).

Zweidimensional

Hier ist eine als "Schlüssel" definierte Einfügezeichenfolge untrennbar mit einer oder mehreren als "Werte" definierten Einfügezeichenfolgen verbunden. So kann beispielsweise ein Benutzername mit einem Prozessnamen verbunden werden, so dass jeder Benutzer seine eigenen Anomalieeinstellungen hat. So würde beispielsweise "Benutzer A", der "ipconfig.exe" im März ausführt, "ipconfig.exe", das von "Benutzer B" im August ausgeführt wird, nicht automatisch als sicher betrachten - es würde als Anomalie gekennzeichnet werden (siehe Beispiel 2).